你的iPhone就算躺在那裡可能也不安全。

最新曝光,來自谷歌Project Zero的安全研究員Ian Beer,公布了蘋果的一個重大漏洞,駭客不用接觸手機就能從遠處完全控制設備。

(安全研究人員展示攻擊效果)

整個攻擊過程僅僅需要兩分鐘,攻擊者就拿到了內核內存的讀寫權限。

同時,這也意味著,攻擊者可以任意閱讀你的郵件和其他資訊、下載照片更是不在話下,甚至還有可能通過iPhone的麥克風和攝影鏡頭監視和監聽用戶。

為了實現這個攻擊,駭客利用了蘋果AWDL(Apple Wireless Direct Link)協議的漏洞,AirDrop隔空投送以及Sidecar第二螢幕等功能,就是通過這一協議實現的。

更為嚴重的後果是,這一漏洞涉及所有iPhone和其他 iOS設備,一旦這個漏洞被駭客利用,後果你懂的吧?

不過,幸好蘋果已經在5月份的時候上傳了修復補丁。

駭客如何攻擊你的iPhone ?

那麼,這種攻擊是如何發生的呢?

據Ian Beer介紹,這種攻擊實際上是一種內核內存損壞漏洞,該漏洞導致無線電鄰近的所有iOS設備重新啓動,而無需用戶交互,就可以在附近的任何iOS設備上,運行任意程式碼並竊取用戶數據。

而且,如果使用更高的發射功率和敏感的接收器,此類攻擊的範圍可能很大。

如何實現的呢?

這個漏洞的突破點在於AWDL協議上。

他發現在iPhone、iPad、Mac和Watch使用了一種名為Apple Wireless Direct Link(AWDL)的協議。

AWDL不是自定義無線電協議。

這是蘋果在2014年推出的一種協議,在蘋果生態系統中,實現設備間通訊方面也發揮著關鍵作用。雖然大多數蘋果終端用戶可能不知道該協議的存在,但AWDL是一些蘋果服務(如AirPlay和AirDrop)的核心。

而AWDL由藍牙啟動。這意味著當用戶在使用藍牙時,會啟動周圍所有Apple設備的AWDL接口,而駭客正好趁機而入,竊取你的資訊。

當然,並不是所有人都會時常打開藍牙功能。所以,這個時候,駭客們就需要找到一個可以強制AWDL打開的方法。

於是,Ian Beer用了六個月的時間進行了實驗嘗試。

由於無線晶片同一時間只能工作在一個信道上,所以AWDL會使用跳頻技術,在不同的time slot,分別跳到en0接口的工作信道和awdl0接口的工作信道。另外,每次awdl0接口被激活時,都會使用一個新的隨機生成的MAC位址。

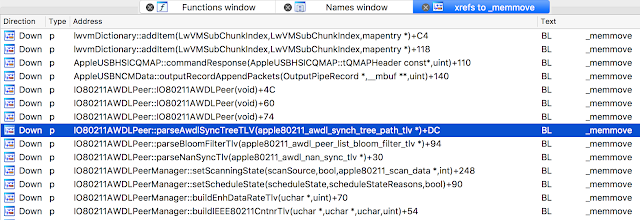

所以,lan Beer建立了一個遠程任意內存讀寫基元來啟動AWDL接口,成功啟動後,可利用AWDL緩衝區溢出來訪問設備,並以root用戶身份運行植入程式,可以看到,在啓動後的幾秒鐘就可獲得內核內存的讀寫權限。

完成了這一步,基本上就已經實現了攻擊。

緊接著,當攻擊者將植入程序植入後,他就可以隨意調用你的資訊了,包括電子郵件、照片、消息等,而這個過程大約需要兩分鐘的時間。

並且用戶對這一過程是毫無感知的。

看到這一幕,評論區的網友們也驚呆了:

「很快啊,我手機里的資訊就被人家同步了!!!」

不過, 值得慶幸的是,沒有證據表明這些問題被駭客利用過。

所以,果粉朋友們倒不要過分擔心。

而且,這個漏洞早在今年5月已經修復,但他建議不要忽略駭客的攻擊力,應該盡快安裝升級。

AWDL協議帶來了更多的隱私安全問題

除此之外,他在研究中也提到AWDL協議存在著更多的隱私安全問題。

由於蘋果從未公布過任何關於AWDL如何工作的深入技術細節。這反過來導致很少有安全研究人員關注AWDL的漏洞或實現錯誤。

所以,為了證實其安全性,2018年,研究人員對AWDL協議進行了逆向工程,然後將其重新編寫為C實現,並將其命名為OWL(Open Wireless Link)。然後使用OWL在各種攻擊情形中,測試真實的AWDL協議。

結果發現,從設計缺陷到實施漏洞, AWDL帶來的隱藏性攻擊可不少。

具體來說,有以下四種攻擊可能性:

1、長期設備追蹤攻擊,儘管MAC隨機化,但可以顯示個人資訊,例如設備所有者的名稱(超過75%的實驗案例)。

2、針對AWDL選舉機制的DoS攻擊,故意使目標的信道序列失去同步,有效地防止通訊。

3、MitM攻擊,攔截和修改通過AirDrop傳輸的文件,有效地允許種植惡意文件。

4、對Wi-Fi驅動程式中,Apple的AWDL實現的兩次DoS攻擊。這些攻擊可以通過注入特製框架,使Apple設備在附近崩潰。攻擊可以針對單個受害者或同時影響所有相鄰設備。

在所有這些攻擊中,允許用戶追蹤的AWDL漏洞是最令人擔憂的。

利用這些漏洞,研究人員能夠從AWDL連接中獲取資訊,如設備主機名,實際MAC位址,即使打開MAC地址隨機化,設備連接的AP,以及設備類和AWDL協議版本。所有這些細節足以導致用戶被追蹤。

此外,研究人員警告說,同樣的錯誤也可能影響安卓和其他類型的設備。

所以,蘋果是時候重視一下AWDL協議的安全性了。

本文為雷鋒網授權刊登,原文標題為「谷歌挖出 iPhone 重大漏洞!利用 AirDrop 底層協議,無需接觸即可控制手機」